Por Tauseef Ghazi, Principal; Martin Rubio, Director; David Carter, Director; Wes Ladd, Supervisor, en RSM US LLP

La ciberseguridad en entornos industriales siempre ha sido una preocupación, pero el panorama actual de ciberamenazas la está convirtiendo en una prioridad.

El 7 de mayo, Colonial Pipeline, el operador del mayor oleoducto que abastece al este de Estados Unidos, fue víctima de un ataque de secuestro de datos, mejor conocido como ransomware. El ataque llevó a la compañía a congelar sus sistemas de TI y cerrar todas las operaciones de oleoductos durante varios días como medida de protección, lo que está provocando una gran escasez de gas, Diesel y combustible para aviones en todo el este de Estados Unidos.

El ataque de ransomware a Colonial Pipeline ha expuesto cómo el sector industrial tiene un alto riesgo de sufrir ciberataques devastadores.

¿Por qué el sector industrial tiene un riesgo tan alto de ataques cibernéticos destructivos?

Durante décadas, nuestras economías y nuestra vida diaria han dependido de la tecnología operativa (OT, por sus siglas en inglés), como los sistemas de control industrial (ICS) o los sistemas de control de supervisión y adquisición de datos (SCADA), para necesidades básicas como llevar agua, energía y gas a nuestros hogares, transporte de gasolina necesaria para vehículos, ejecutar el transporte público y la fabricación de productos de consumo como alimentos, medicinas y bebidas.

La OT no fue diseñada para nuestro mundo digital y, por lo tanto, gran parte de nuestra infraestructura crítica se ejecuta en sistemas heredados que son más susceptibles a los ciberataques. Muchos de estos sistemas no tienen las características y capacidades de protección que esperamos de los sistemas modernos (por ejemplo, antivirus, parches de seguridad, contraseñas, etc.).

Históricamente, las limitaciones operativas impidieron el uso de tales protecciones. Sin embargo, la necesidad de información en tiempo real al tomar decisiones comerciales y optimizar el rendimiento ha requerido que estos sistemas estén conectados a nuestras redes comerciales e internet.

Los ciberataques a estos sistemas ahora tienen la capacidad de afectar la seguridad de los trabajadores y el público. Como resultado, nuestra infraestructura crítica no sólo debe proteger estos sistemas contra ataques, sino también diseñar resiliencia operativa para operaciones continuas en caso de un ciberataque exitoso.

¿Cuáles son las posibles consecuencias de un ciberataque que afecte a la OT?

Teniendo en cuenta el impacto que los sistemas OT/ICS/SCADA tienen en nuestra vida diaria, incluidos muchos procesos de infraestructura crítica, la disponibilidad de estos sistemas y cualquier otra aplicación de la que dependan es fundamental. Al igual que con el ataque de ransomware a Colonial Pipeline, las brechas de seguridad en el entorno de TI pueden crear una reacción en cadena que es perjudicial para nuestra economía, infraestructura y vida cotidiana.

Estas son algunas de las posibles consecuencias cuando los sistemas OT/ICS/SCADA se ven afectados por un ciberataque:

- Pérdida de servicios públicos: no hay agua, energía o gas para hogares, hospitales y bases militares

- Pérdida de comunicaciones: no hay teléfonos celulares ni teléfonos fijos, no hay comunicaciones de primeros auxilios

- Interrupciones en el transporte: combustible insuficiente para el suministro de automóviles, autobuses y aviones, así como retrasos o pérdida del transporte público dependiente de la automatización (por ejemplo, el metro y el tren ligero)

- Preocupaciones por la seguridad pública: explosiones, contaminación del aire y el agua, disturbios civiles resultantes de la pérdida prolongada de servicios públicos

- Escasez de productos de consumo: productos de limpieza, alimentos, medicamentos, bebidas, entre otros

¿El sector industrial ha experimentado antes un ataque como este?

Sí, de hecho, muchas veces. La base de datos en línea RISI, que rastreaba los incidentes de seguridad que afectaban a los sistemas OT/ICS/SCADA, identificó más de 150 eventos de este tipo en enero de 2015. Algunos ataques recientes notables incluyen los siguientes:

- En marzo de 2021, Molson Coors sufrió un ataque de ransomware que afectó sus operaciones comerciales y de cervecería, lo que provocó interrupciones en la cadena de suministro y escasez de sus productos en algunos estantes de las tiendas.

- En junio de 2020, Honda sufrió un ataque de ransomware que lo llevó a cerrar fábricas en Japón, Europa y Estados Unidos e interrumpió el servicio al cliente y los servicios financieros.

- En febrero de 2020, una compañía de energía cerró una parte de su tubería durante dos días después de que el ransomware llegara a una instalación de compresión de gas natural.

Entonces, si bien los detalles del ataque a Colonial Pipeline aún están emergiendo, esta no es la primera vez que un ciberataque ha interrumpido las operaciones. Es sólo el más publicitado e impactante recientemente.

Protección contra incidentes de ciberseguridad que afecten las operaciones

Protección contra incidentes de ciberseguridad que afecten las operaciones

Aunque es demasiado pronto para decir cómo se pudo haber evitado el evento de Colonial Pipeline, muchas de las recomendaciones existentes para la seguridad de los entornos OT/ICS/SCADA y las protecciones contra el ransomware siguen siendo ciertas. La guía conjunta publicada por la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) y el FBI luego de este incidente reafirma tales recomendaciones.

No todas las empresas necesitan programas de seguridad muy complejos, pero cualquier entorno industrial debe tener un programa de seguridad de control industrial en su lugar. Al desarrollar estos programas, las empresas deben considerar elementos básicos para proteger sus sistemas, detectar posibles ataques y responder y recuperarse de un incidente. Los ejemplos de higiene cibernética básica que CISA ha recomendado como contramedidas incluyen los siguientes:

- Reduzca el riesgo de compromiso mediante el uso o la implementación de fuertes medidas de seguridad como:

- Autenticación multifactor (PIN de un solo uso, token de hardware) para acceso remoto a redes de TI y OT

- Mapeo de activos para identificar sistemas críticos para procesos operativos a fin de garantizar que esos sistemas estén debidamente protegidos

- Evaluaciones de seguridad continuas para evaluar el acceso y el impacto de un atacante en la red

- Filtrado de correo no deseado para evitar que los correos electrónicos de suplantación de identidad (phishing) con archivos y enlaces maliciosos lleguen a los usuarios

- Capacitación en seguridad y pruebas de phishing para respaldar al usuario

- Actualizaciones de seguridad del sistema para evitar compromisos con vulnerabilidades conocidas

- Fortalecimiento del sistema para deshabilitar aplicaciones y servicios innecesarios que los atacantes suelen utilizar

- Reduzca el impacto de un ataque al:

- Implementar la segmentación de la red entre los entornos de TI y OT para evitar el acceso de atacantes a los sistemas de OT y permitir operaciones de OT continuas en caso de que el entorno de TI se vea comprometido

- Identificar dependencias del sistema y probar soluciones alternativas manuales para desarrollar resiliencia frente a interrupciones inducidas por la tecnología

- Implementar mecanismos de monitoreo y detección para recibir alertas instantáneas de actividad maliciosa

- Realizar copias de seguridad de sistemas y datos críticos con regularidad, probar las copias de seguridad y mantener copias fuera del sitio y fuera de línea

¿Cómo puede ayudar RSM?

RSM cuenta con un equipo dedicado de profesionales de ciberseguridad especializados en entornos OT/ICS/SCADA. Nuestros líderes tienen experiencia en asegurar a las empresas en las industrias de petróleo y gas, energía y servicios públicos, manufactura, química/petroquímica, minería y comunicaciones, entre otras.

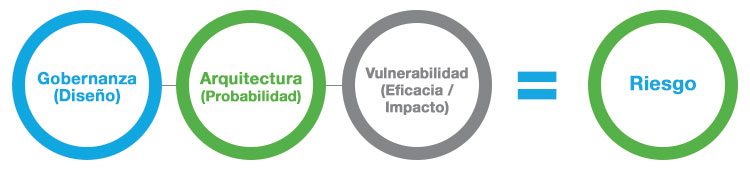

Hemos ayudado a nuestros clientes evaluando su estado actual, diseñando programas y arquitecturas de seguridad OT/ICS/SCADA del tamaño adecuado con un roadmap de implementación, e implementando estos programas y arquitecturas con los componentes técnicos, estratégicos y relacionados con la gobernanza.

Para las empresas que se preguntan si les podría pasar algo como esto y qué tan protegidas están, ofrecemos una evaluación rápida de seguridad OT/ICS, que incluye:

- Evaluación de la arquitectura OT/ICS

- Discusiones sobre el proceso de seguridad OT/ICS

- Escaneo de vulnerabilidades OT/ICS

A través de este análisis, podemos ayudarlo a identificar no sólo el estado actual de su programa de seguridad OT/ICS, sino también su nivel de resistencia frente a cualquier ataque típico.

También ampliamos nuestra experiencia en la OT con la amplia red de servicios especializados que ofrece nuestro equipo de Seguridad y Privacidad, para proporcionar experiencia combinada aplicable a estos entornos sensibles en ámbitos como el análisis forense digital y la respuesta a incidentes (DFIR), monitoreo y detección, inteligencia de amenazas cibernéticas (CTI), implementación y transformación de seguridad, entre muchos otros.

Contáctenos para saber cómo podemos ayudarle a proteger mejor su organización a través de un sólido programa de seguridad OT/ICS.

NOTA ORIGINAL: